Từ khóa phổ biến

Trung tâm hỗ trợ

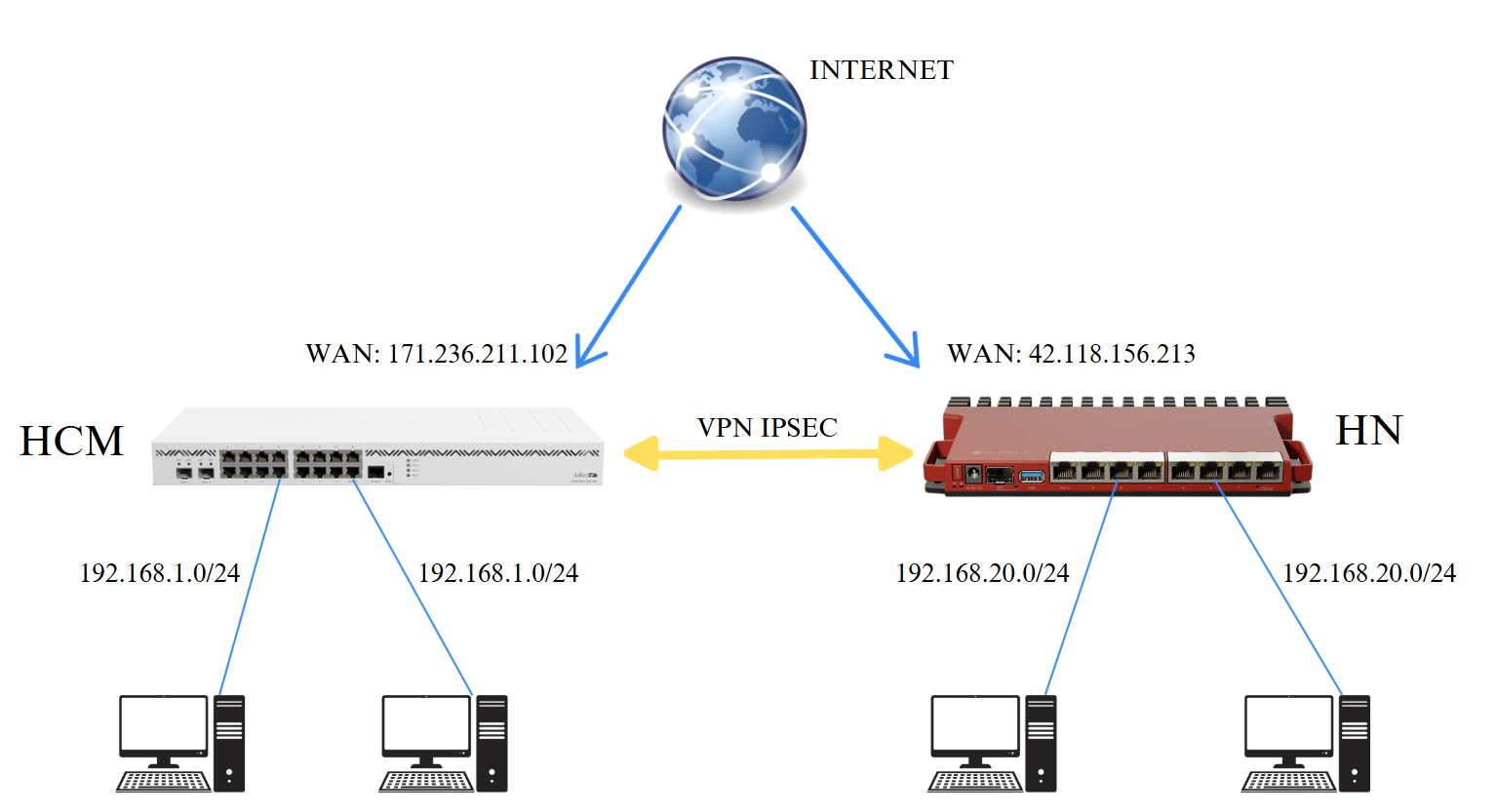

VPN IPSec Site-to-Site là giải pháp kết nối an toàn hai mạng LAN tại các địa điểm khác nhau thông qua Internet. Dữ liệu được mã hóa và bảo vệ trước các nguy cơ tấn công, giúp các chi nhánh hoặc văn phòng từ xa kết nối với trụ sở chính như trong cùng một mạng nội bộ. Dưới đây là bài viết tôi sẽ hướng dẫn các bạn cụ thể về cấu hình VPN IPSec Site-to-Site giữa 2 router MikroTik.

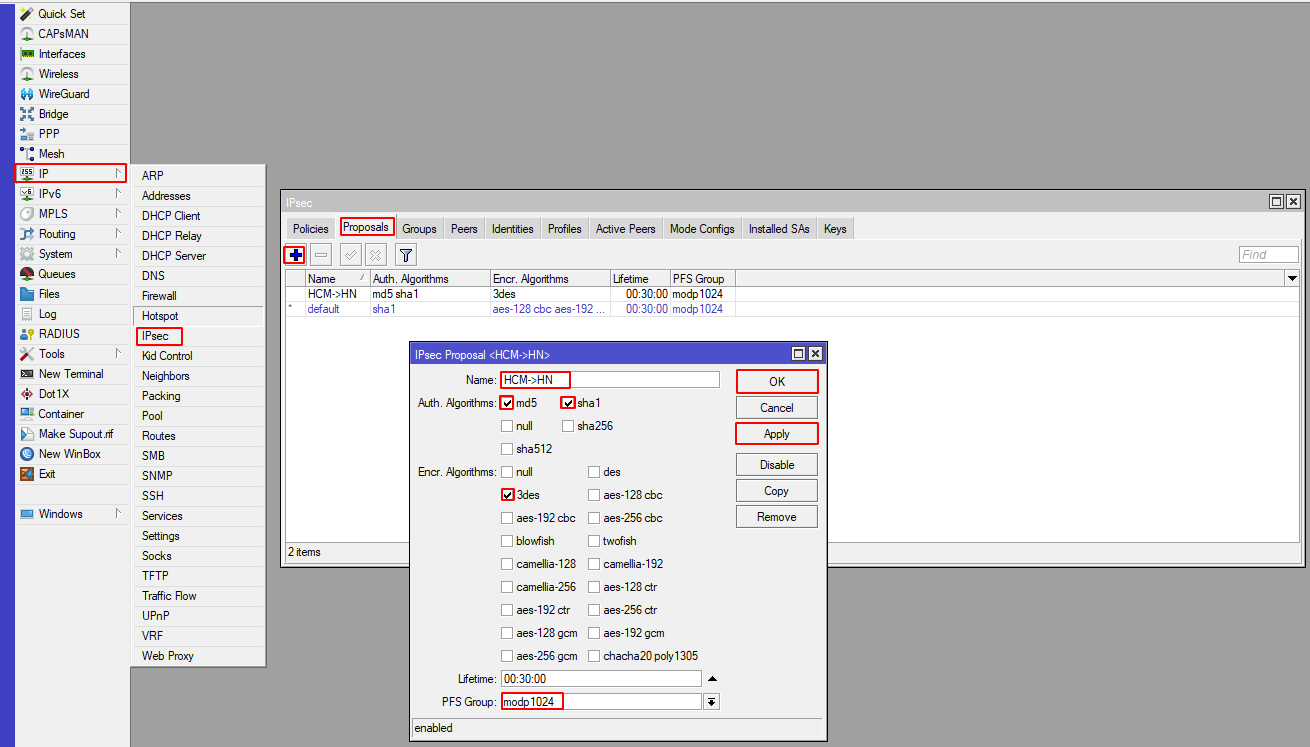

Ta chọn các thuật toán bảo mật để VPN kết nối

Vào IP -> IPsec -> Proposals -> chọn dấu cộng “+”

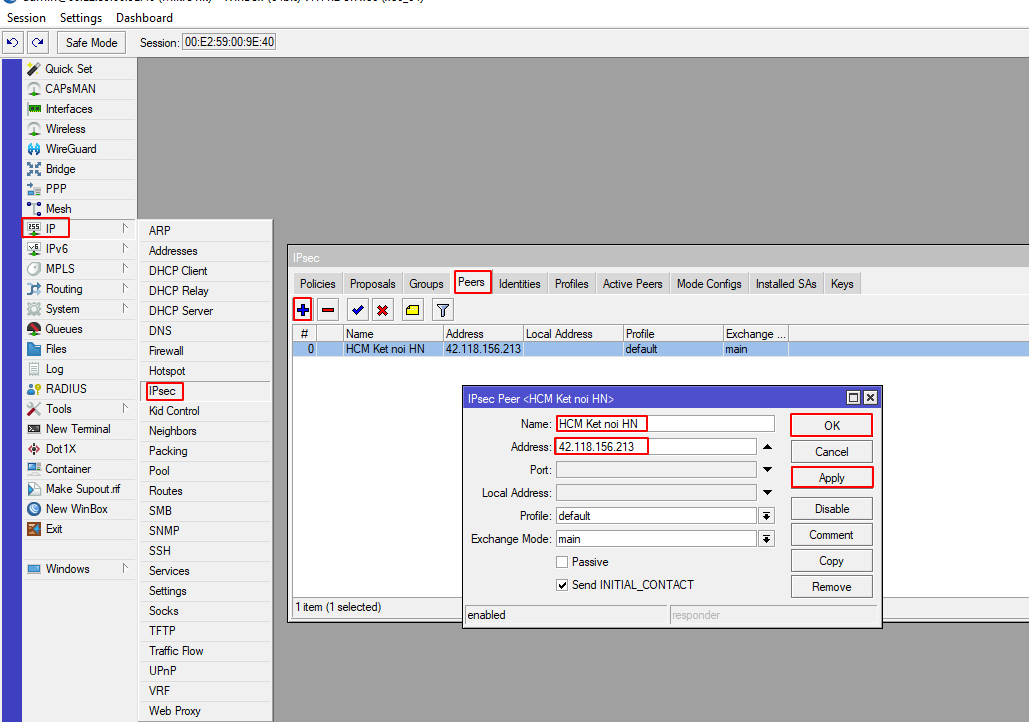

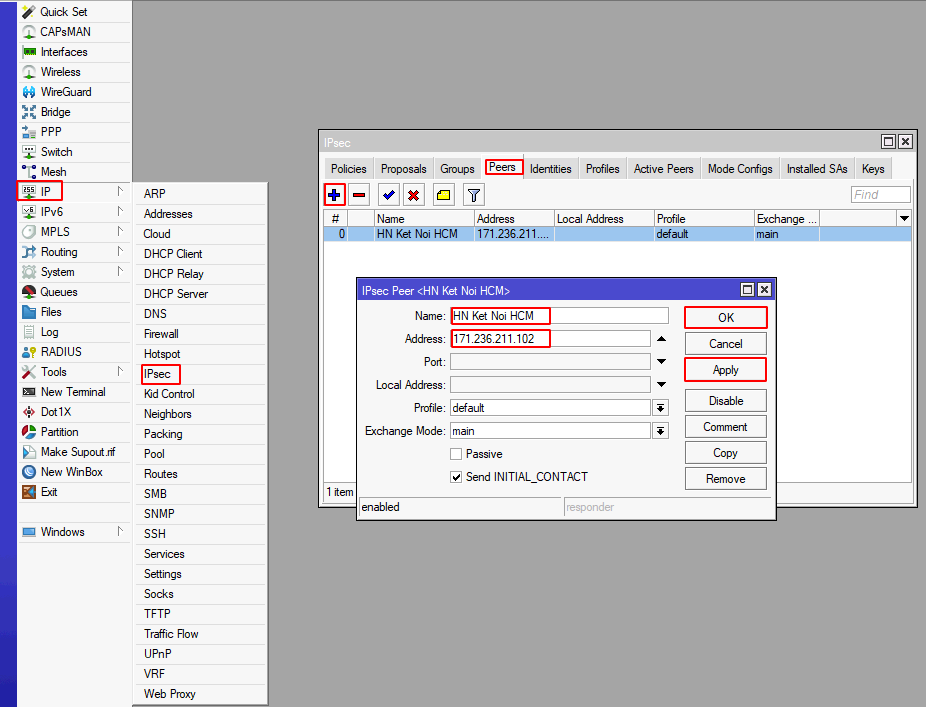

Tạo IPsec peers để kết nối với IP Public của Site HN

Vào IP -> IPsec -> Peer -> chọn dấu cộng “+”

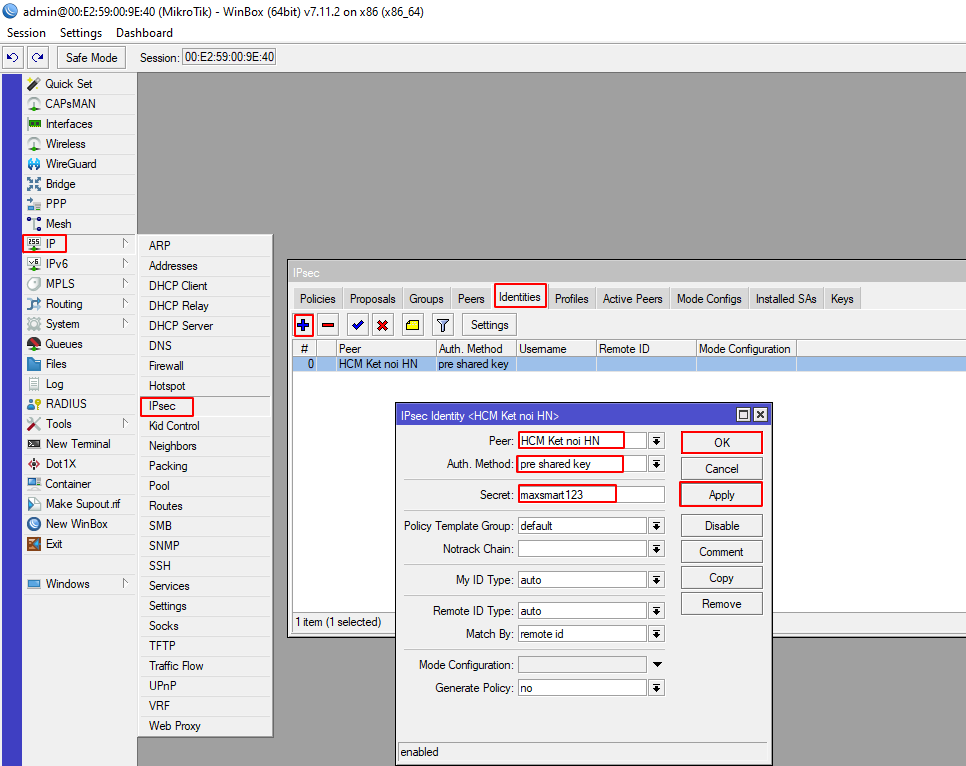

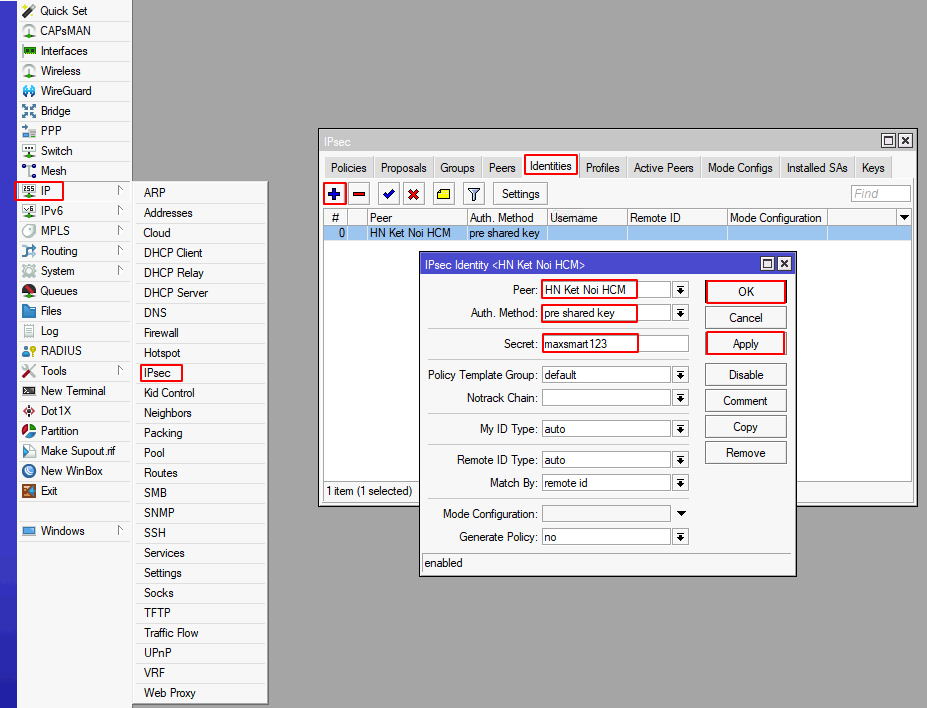

Tạo Pre-Shared Key để 2 site có thể kết nối

Vào IP -> IPsec -> Identities -> chọn dấu cộng “+”

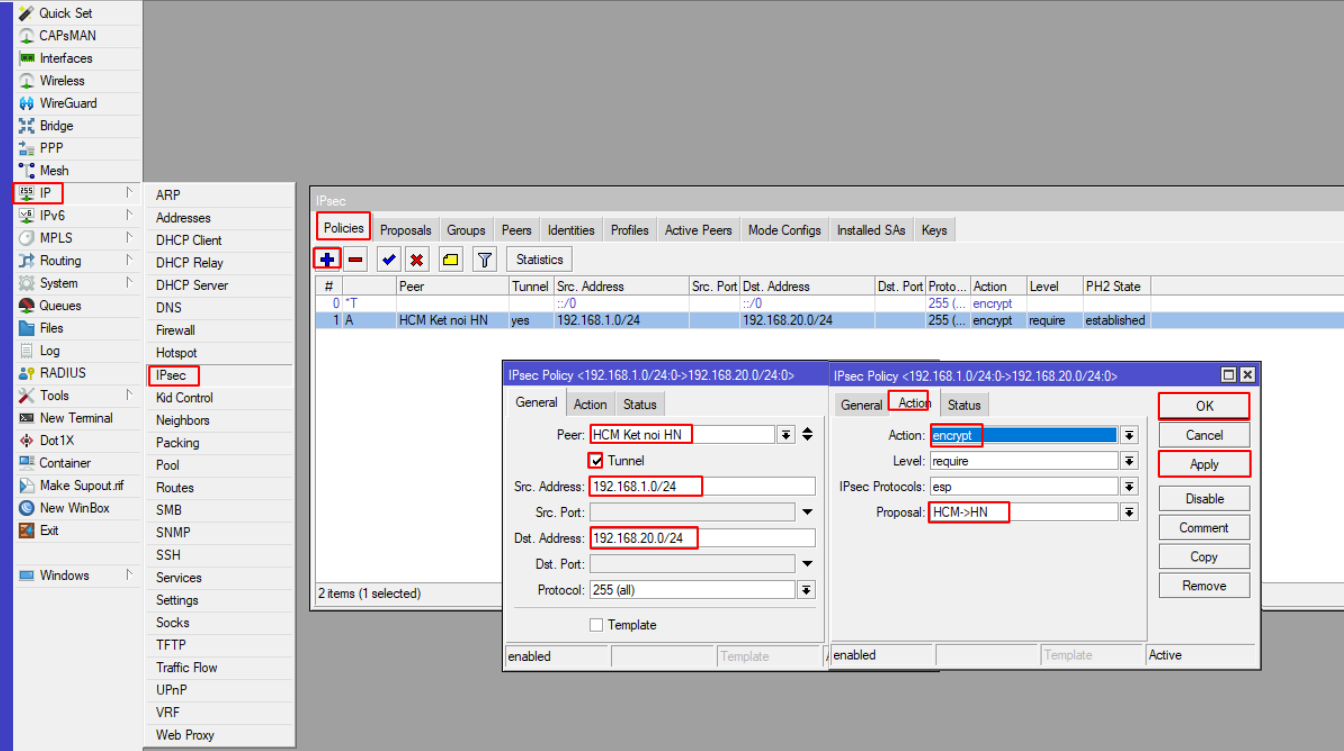

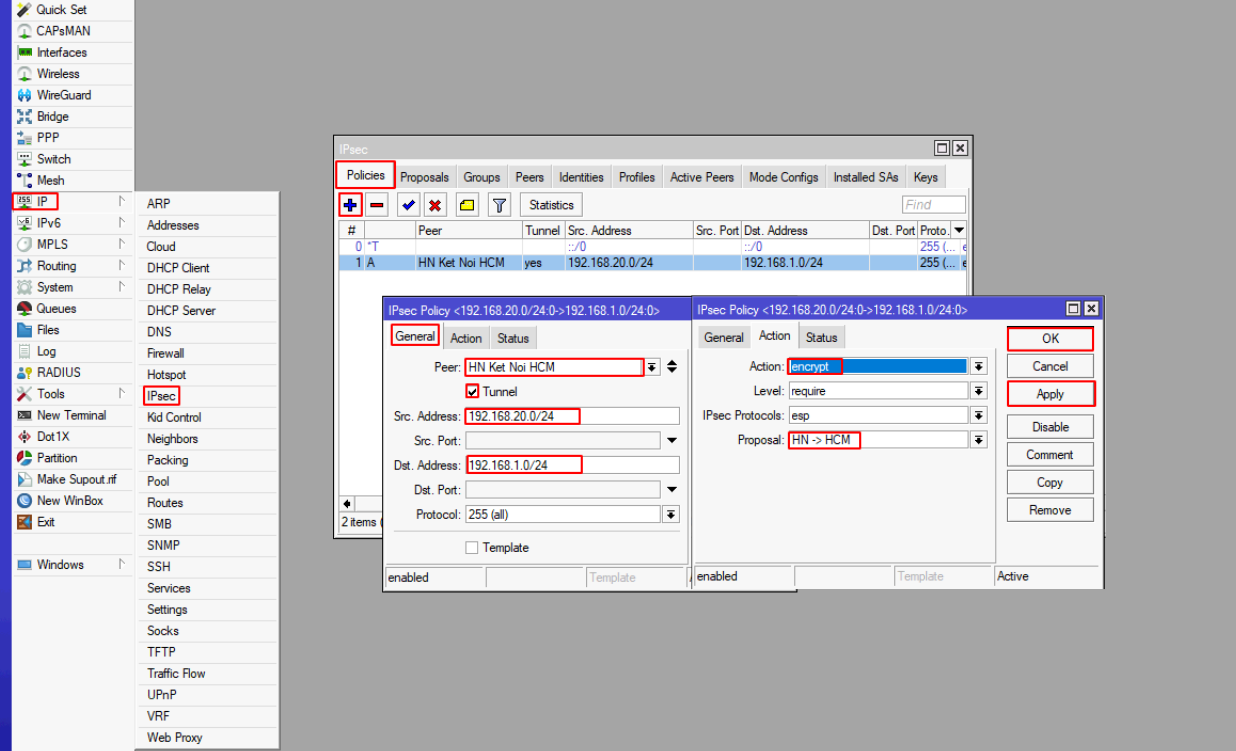

Tạo policies để IP Local 2 Site kết nối với nhau

Vào IP -> IPsec -> Policies -> chọn dấu cộng “+”

General

Action

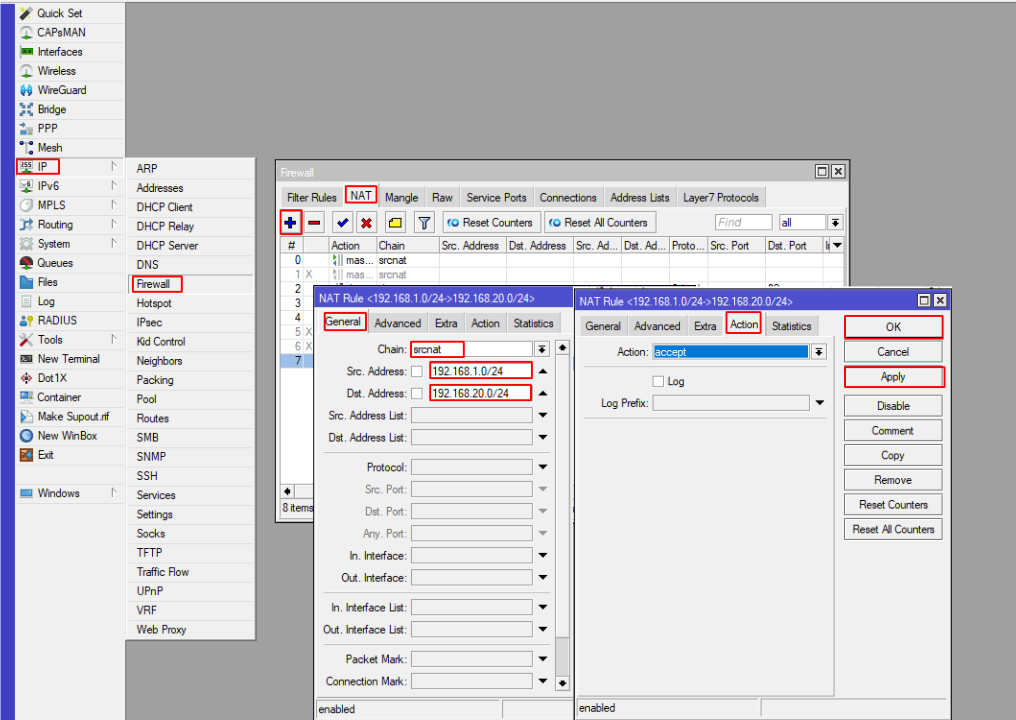

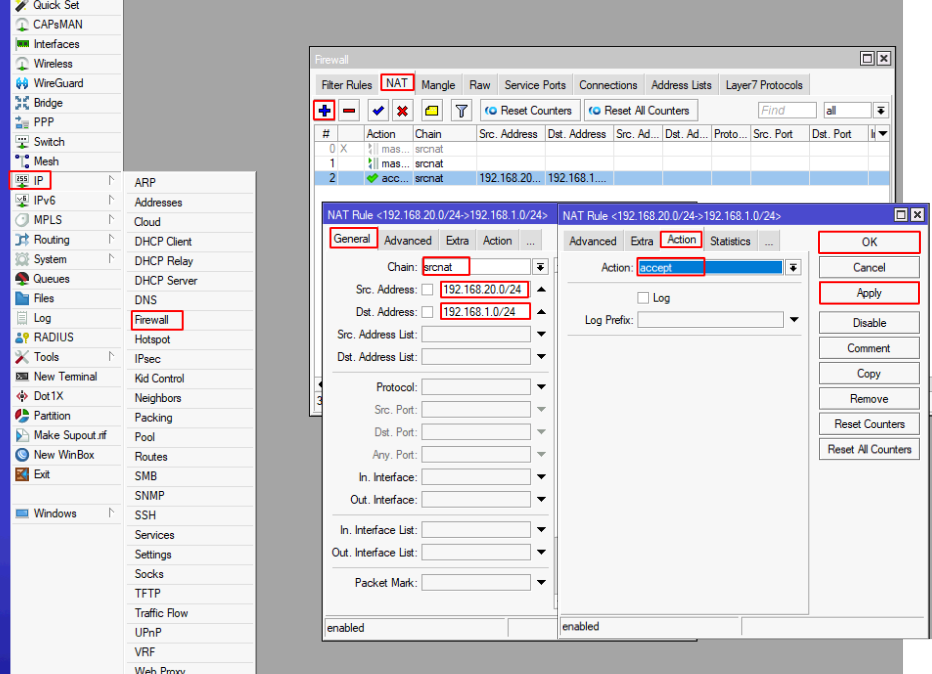

Hiện tại, nếu bạn thử thiết lập kết nối IPSec, nó sẽ không hoạt động ngay lập tức. Nguyên nhân là do cả hai router đang có quy tắc NAT làm thay đổi địa chỉ nguồn của gói tin sau khi gói tin đã được mã hóa. Khi router phía bên kia nhận được gói tin mã hóa, nó sẽ không thể giải mã được vì địa chỉ nguồn của gói tin không khớp với địa chỉ đã được cấu hình trong policy IPSec.

Tiếp tục ta vào IP -> Firewall -> NAT -> Chọn dấu cộng “+”

General

Action

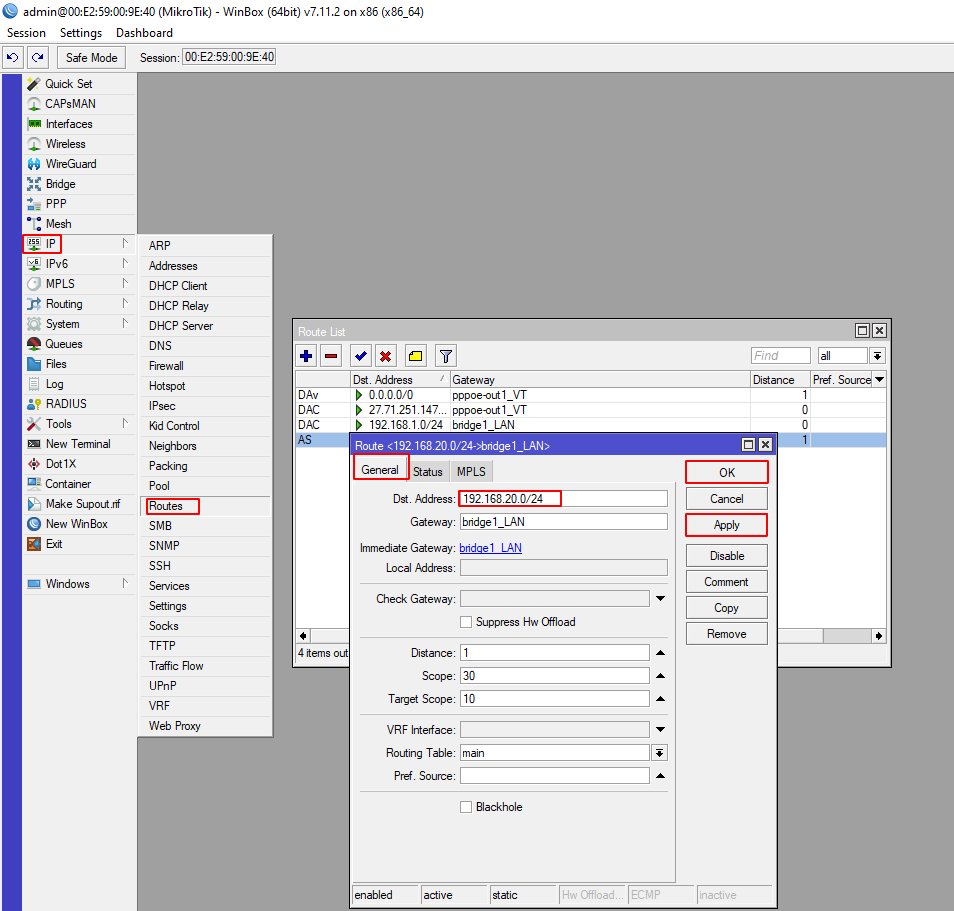

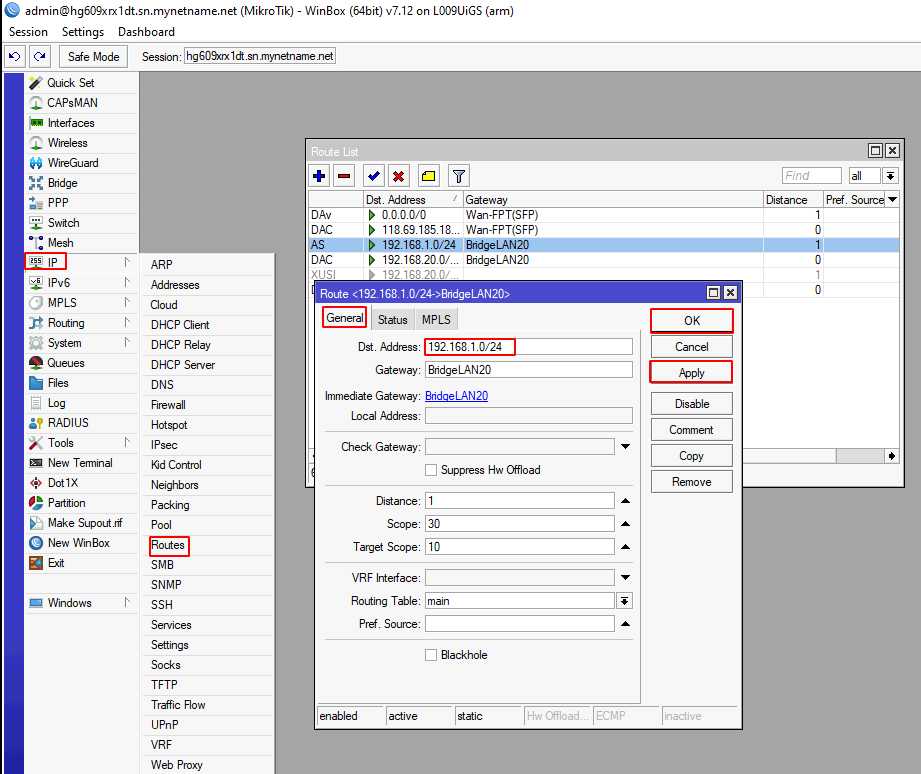

Tạo Route đến địa chỉ IP Local của site Hà Nội.

Vào IP -> Routes

Tại site HN ta làm tương tự như site HCM

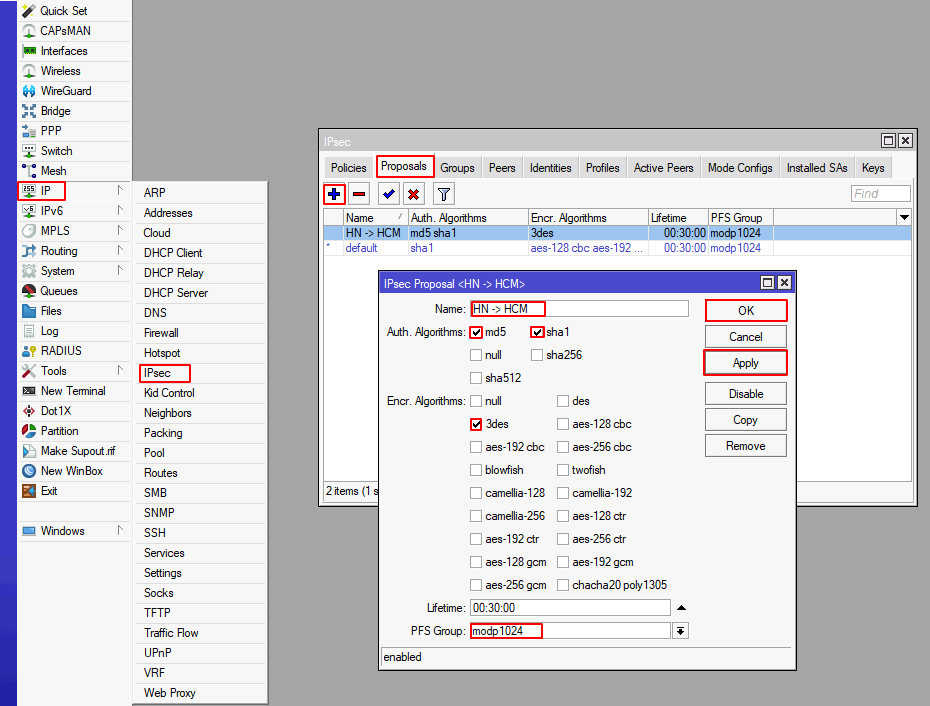

Ta chọn các thuật toán bảo mật để VPN kết nối

Vào IP -> IPsec -> Proposals -> chọn dấu cộng “+”

Tạo IPsec peers để kết nối với IP Public của Site HCM

Vào IP -> IPsec -> Peer -> chọn dấu cộng “+”

Điền Pre-Shared Key giống với site HCM đã tạo

Vào IP -> IPsec -> Identities -> chọn dấu cộng “+”

Tạo policies để IP Local 2 Site kết nối với nhau

Vào IP -> IPsec -> Policies -> chọn dấu cộng “+”

General

Action

Phần Nat này ta làm tương tự như site HCM

vào IP -> Firewall -> NAT -> Chọn dấu cộng “+”

General

Action

Tạo Route đến địa chỉ IP Local của site HCM.

Vào IP -> Routes

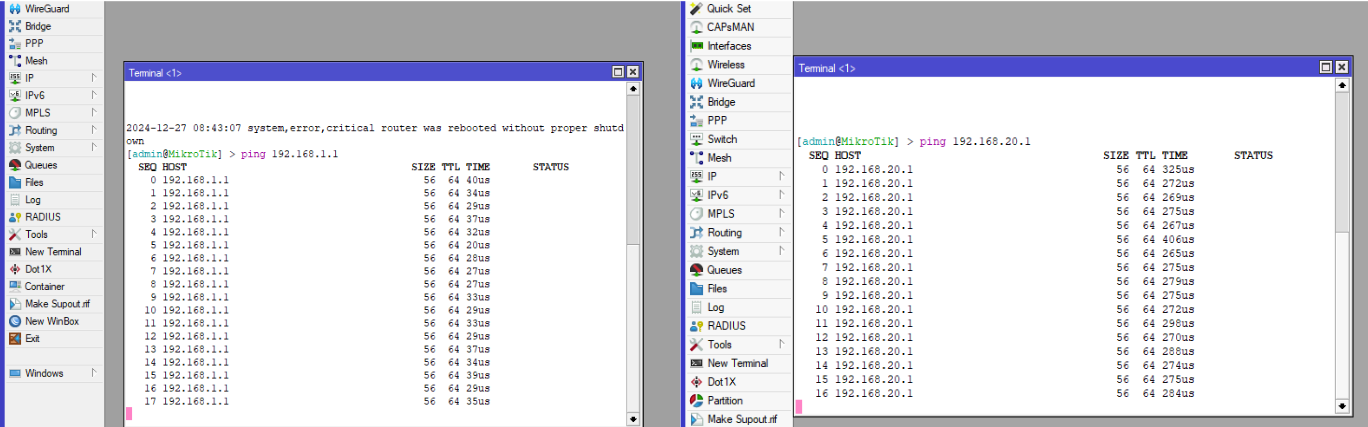

Ta tiến hành thực hiện lệnh ping để kiểm tra 2 site. Ở Router site HCM ta ping đến HN và HN ta ping ngược lại HCM. Nếu như ping thông thì đã kết nối thành công VPN IPSec Site-to-Site giữa 2 router MikroTik.

Chúc bạn cấu hình thành công!

Xem thêm: Hướng dẫn Router Mikrotik

Nếu cần mua sản phẩm về Router Mikrotik và các thiết bị mạng khác, vui lòng tham khảo tại đây

Copyright 2025 © Bản quyền thuộc CTY TNHH THƯƠNG MẠI DỊCH VỤ CÔNG NGHỆ THẾ KỶ

GPDKKD: 0317308548, đăng ký ngày 25.05.2022 tại Sở Kế Hoạch và Đầu Tư thành phố Hồ Chí Minh.

Trả lời